BLOG

10 czerwca 2019

Pierwszy rok działalności SEQRED za nami!

To był okres wytężonej pracy, ale również okres przełomowy – skompletowaliśmy zespół specjalistów z różnych dziedzin cyberbezpieczeństwa oraz zbudowaliśmy niezbędną do prac infrastrukturę. Nasi inżynierowie stworzyli laboratoria na potrzeby testów bezpieczeństwa automatyki przemysłowej i budynkowej. Przeprowadzając analizę wsteczną oraz testy automatyczne (fuzzing) znaleźliśmy 9 istotnych podatności w urządzeniach wiodących producentów, a kolejne zidentyfikowane podatności są właśnie zgłaszane. Drużyna Seqred zajęła 3 miejsce podczas CC4ES Net GridWars. Naszą wiedzą dzieliliśmy się na blogu, podczas konferencji oraz Śniadań Technologicznych – na które zawsze z przyjemnością Was zapraszamy!

Read moreSmart Building - cyberbezpieczeństwo musi być priorytetem

23.04.2019

Dzisiejsze budynki to nie tylko beton i szkło. To naszpikowane najnowszymi technologiami obiekty gotowe wspierać działalność biznesową przez 365 dni w roku, 24 godziny na dobę. To inteligentne budynki, w których zaawansowane rozwiązania technologiczne optymalizują ich funkcjonowanie oraz zapewnieniają użytkownikom najwyższy komfort. Specjalistyczne oprogramowanie wykorzystywane w tego typu obiektach zarządza, kontroluje, monitoruje i wspiera niemal każdy obszar działalności od przepływu ludzi, monitoringu wizyjnego, poprzez kontrolę temperatury i klimatyzację, po sterowanie oświetleniem, windami, czy systemem parkingowym.

WięcejBiometria behawioralna - kolejny poziom zabezpieczeń w sieci

04.04.2019

Biometria – bezpieczeństwo bez skomplikowanych haseł Z artykułu dowiesz się: na czym polega biometria na czym polega biometria behawioralna jakie są zalety korzystania z biometrii behawioralnej jakie są zasady działania biometrii behawioralnej jaka jest przyszłość biometrii Na czym polega biometria? Biometria to rozwiązanie, z którego korzystamy na co dzień niemal wszyscy. Za każdym razem, gdy odblokowujemy naszego smartfona za pomocą odcisku palca, skanu tęczówki lub twarzy, zbierane są nasze cechy fizyczne i porównywane z pobranym wcześniej wzorcem.

WięcejSecon 2019 – Konferencja Bezpieczeństwa, Seul

27.03.2019

Właśnie wróciłem z SECON 2019 – Międzynarodowej Wystawy i Konferencji Bezpieczeństwa w Seulu – największego tego typu wydarzenia w Azji, doświadczając wizji bezpieczeństwa z azjatyckiej perspektywy. Wystawa podzielona była na wiele sekcji, np. bezpieczeństwo IT, Big Data, a także ICS, ale od początku było oczywiste, że bezpieczeństwo związane z wykorzystaniem monitoringu wizyjnego jest kluczowe dla Azji. Systemy monitoringu, czyli Wielki Brat patrzy W ramach SECON prezentowane były różnorodne systemy monitoringu związane z rozpoznawaniem i analizą ludzkich zachowań czy mikroekspresji, systemy analizujące zdjęcia twarzy przechodniów, systemy nadzoru w których każdej sekundy olbrzymie ilości danych analizowane są w celu wykrycia zagrożenia lub niewłaściwego zachowania.

WięcejUniversal Hack and Play / Co to jest UPnP i jakie kryje zagrożenia?

15.03.2019

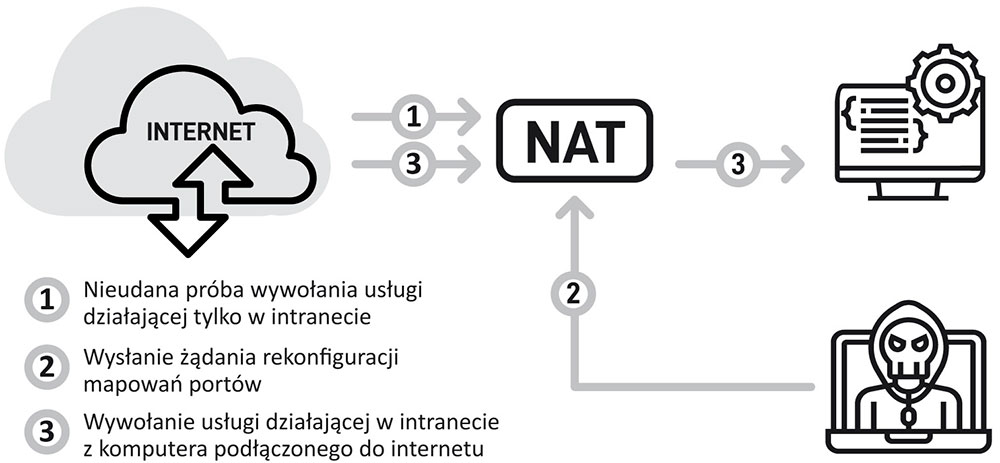

Universal Hack and Play / Co to jest UPnP i jakie kryje zagrożenia? Do czego służy i jak działa UPnP Zdecydowana większość prywatnych użytkowników w Internecie nie podłącza swoich urządzeń do globalnej sieci bezpośrednio, tylko za pomocą routera, który umożliwia komputerom z sieci prywatnej dostęp do Internetu z wykorzystaniem jednego adresu IP (adres routera). Proces translacji to NAT (Network Address Translation). Jeśli zależy nam, aby aplikacja działająca za NAT’em była dostępna z Internetu, musimy na routerze zmapować zewnętrzny port na wewnętrzny adres IP oraz numer portu.

WięcejHasło: hasło - czyli jak atakuje Kuba Rozpruwacz

02.03.2019

…kilka dobrych rad ze szkolenia cyberbezpieczeństwa „SANS Anaheim 2019" Jeśli zastanawialiście się, czy Wasze hasło „ma dużą moc" i jest w stanie przetrwać oblężenie hakerów, na początek warto sprawdzić, czy nie ma go już na liście najbardziej popularnych haseł na Wikipedii. Przy tworzeniu nowego hasła warto zerknąć na stronę: Gibson Research Corporation, która podpowie, czy nasze nowe hasło jest lepsze od poprzedniego i ile czasu może zająć jego złamanie. Okazuje się, że długość hasła jest ważniejsza niż jego skomplikowanie, ponieważ programy z rodziny Pass Cracker, poczynając od starego, ale wciąż dobrego John the Ripper, potrzebują tym więcej czasu na złamanie hasła im jest ono dłuższe, a ilość potrzebnego czasu rośnie wykładniczo wraz z każdym dodatkowym znakiem.

WięcejTagowanie pamięci

25.02.2019

W czwartym kwartale 2018 roku ARM przedstawił nową wersję architektury procesorów pod zbiorczą nazwą ARMv8.5-A. Jedno z wprowadzonych usprawnień to Memory Tagging Extension (MTE): tagowanie pamięci ze wsparciem sprzętowym. Jaki jest cel wprowadzenia MTE? Większość błędów bezpieczeństwa w kernelu linux, bibliotekach czy aplikacjach napisanych w C/C++ związanych jest z niepoprawnym dostępem do pamięci. Najczęstsze z nich to przepełnienie bufora na stosie lub stercie (stack or heap buffer overflow), dostęp do zwolnionej pamięci (use-after-free) i użycie niezainicjowanej pamięci (uninitizalized memory).

WięcejPodstawy bezpieczeństwa IT

12.02.2019

Chciałbym rozpocząć słowami piosenki nagranej wiele lat temu przez Led Zeppelin i śpiewanymi przez Roberta Planta: „… wielu ludzi mówi, niewielu z nich wie …” Czy pamiętacie tę piosenkę? Pochodzi ona z płyty „Dazed and Confused”. Podsumowanie Konferencji Cyberbezpieczeństwa PWNing, Warszawa listopad 2018 Wszyscy wiemy, że cyberbezpieczeństwo jest szczególnie istotne i będzie jeszcze bardziej zyskiwać na znaczeniu, ponieważ ludzkość staje się coraz bardziej cyfrowa. To nieodwracalny proces. Czy rzeczywiście wiemy, co się za tym kryje?

WięcejCyberbezpieczeństwo infografika

01.01.0001

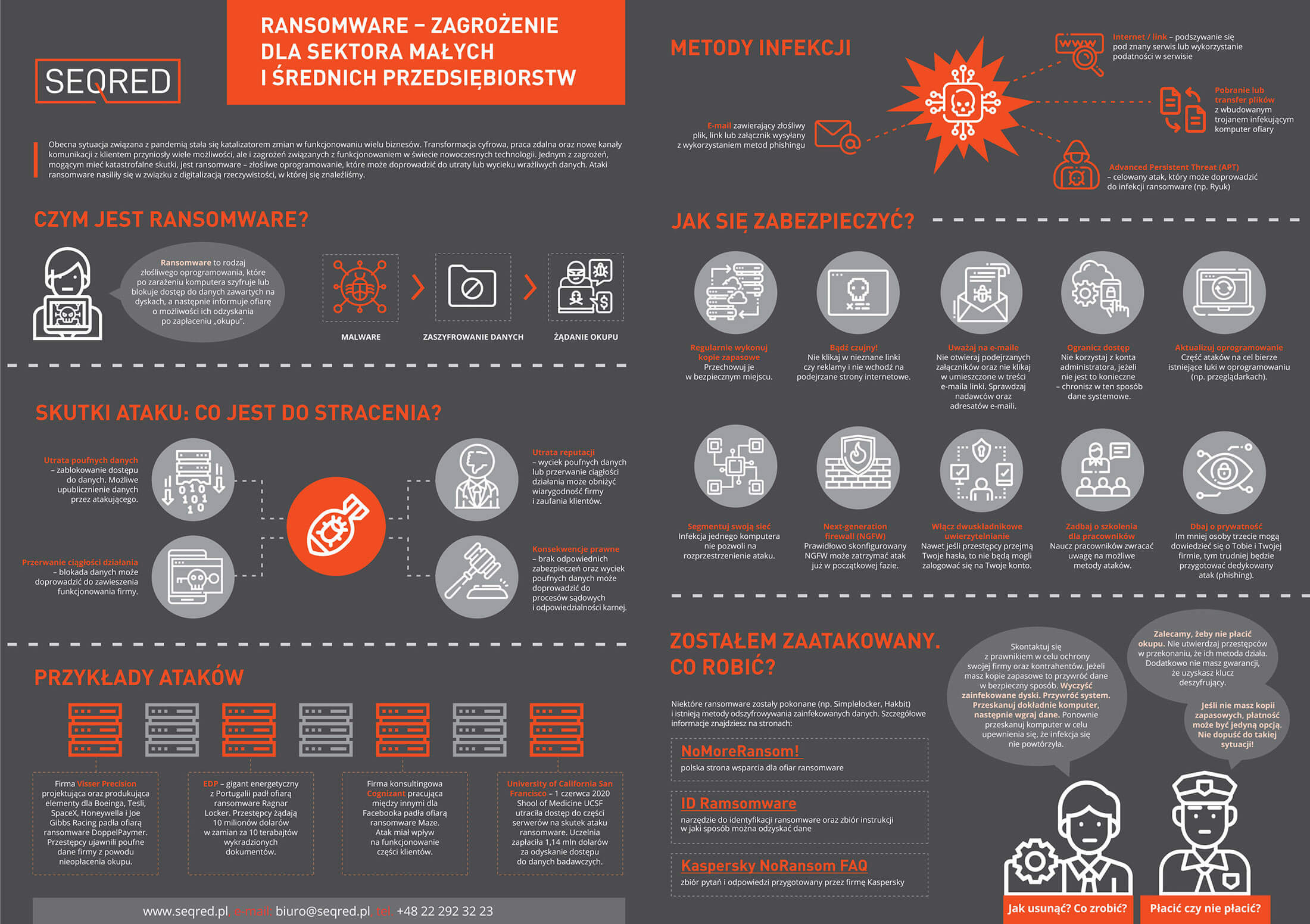

Pobierz infografiki dotyczące różnych zagadnień cyberbezpieczeństwa. Zapoznaj się z nimi oraz przekaż je pracownikom, aby wiedzieli na co zwrócić uwagę – jak bezpiecznie pracować zdalnie oraz jak zabezpieczyć się przed atakami ransomware. Ransomware – zagrożenie dla sektora małych i średnich przedsiębiorstw / infografika Obecna sytuacja związana z pandemią stała się katalizatorem zmian w funkcjonowaniu wielu biznesów. Transformacja cyfrowa, praca zdalna oraz nowe kanały komunikacji z klientem przyniosły wiele możliwości, ale i zagrożeń związanych z funkcjonowaniem w świecie nowych technologii.

Więcej