BLOG

3 czerwca 2020

Jak ograniczyć skuteczność ataków na lokalne konta administratora w ICS

Aplikacje funkcjonujące w środowisku ICS do poprawnego działania wymagają zazwyczaj specjalnych dostępów, co często powoduje nadanie zbyt szerokiego zakresu uprawnień, np. lokalnego administratora, czy w skrajnych przypadkach administratora domeny. Dość częstą praktyką jest również współdzielenie przez użytkowników systemów ICS kont w aplikacjach i systemach operacyjnych. W przypadku incydentów bezpieczeństwa trudno jest w takim środowisku przeprowadzić konstruktywną analizę powłamaniową (ustalić kto i kiedy przeprowadził analizowane działania w systemie teleinformatycznym). Taka konfiguracja systemów może ułatwić przestępcy ingerencję w systemy sterowania.

Read moreJak włączyć uwierzytelnianie wieloskładnikowe w Office 365

25.05.2020

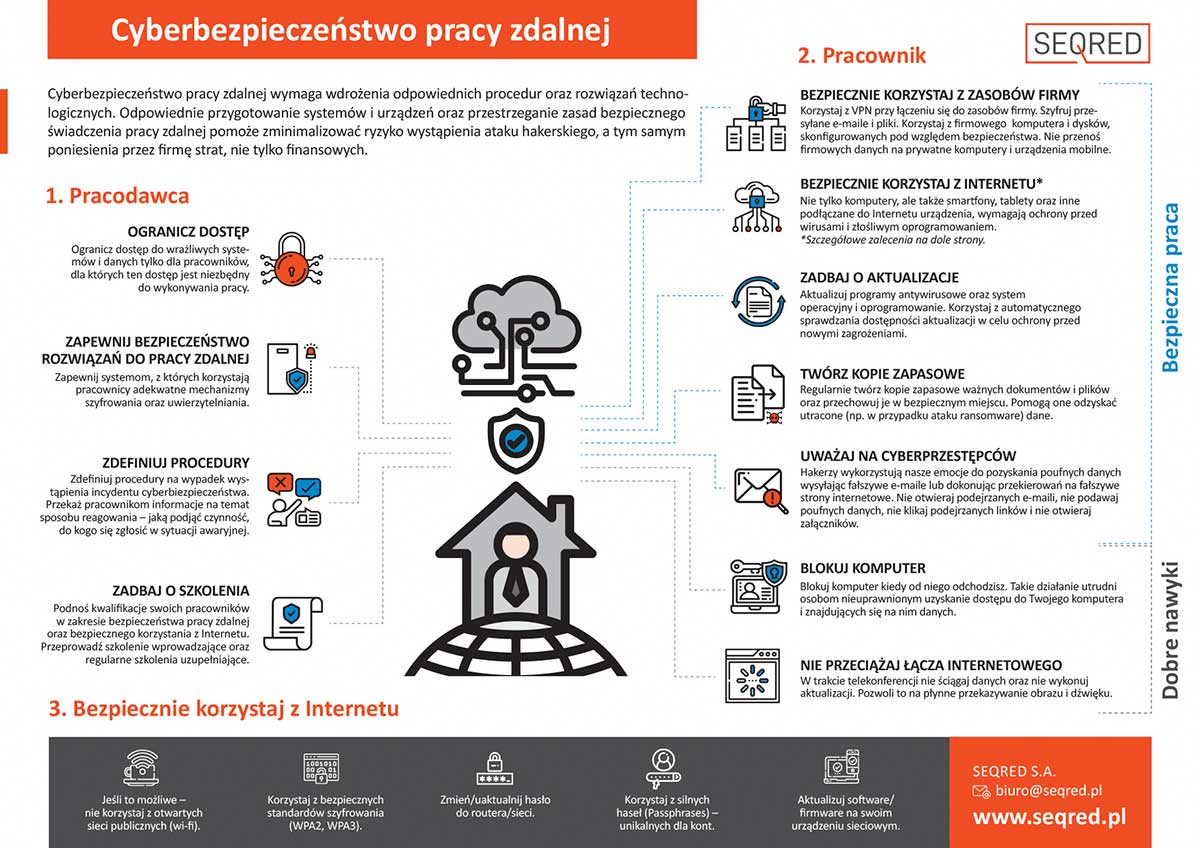

Pandemia koronawirusa wymusiła na wielu organizacjach przyspieszoną transformację cyfrową i przejście z pracy stacjonarnej na zdalną. Ta nagła zmiana wiązała się z koniecznością szybkiego udostępnienia użytkownikom narzędzi, które pozwalają na zdalny dostęp do zasobów firmy. W ciągu kilku dni nastąpiło przeniesienie funkcjonowania procesów biznesowych wielu organizacji do świata wirtualnego. Ze względu na tempo zmian nie wszyscy pracownicy zostali odpowiednio przygotowani do pracy zdalnej, a systemy teleinformatyczne nie zostały odpowiednio zabezpieczone. Wykorzystują to przestępcy, działając szybko i na masową skalę.

WięcejZarządzanie podatnościami w środowisku automatyki przemysłowej

19.05.2020

Systemy i urządzenia automatyki przemysłowej projektowane kilkanaście lub kilkadziesiąt lat temu, miały przede wszystkim zapewniać ciągłość i odpowiednią jakość procesu technologicznego oraz realizację funkcji bezpieczeństwa (rozumianej jako bezpieczeństwo procesu, ludzi i środowiska). Ze względu na otoczenie, w którym funkcjonowały (odseparowanie urządzeń i systemów OT od sieci IT – „air gap”), aspekty cyberbezpieczeństwa rzadko były brane pod uwagę przy ich projektowaniu. Większość podatności odkrywanych obecnie w środowisku OT, było tam obecna od zawsze,

WięcejBezpieczeństwo chmury: zarządzanie tożsamością i dostępem GCP vs. AWS

10.05.2020

Cloud computing stanowi podstawę wielu projektów cyfrowej transformacji biznesu. Firmy widzą coraz większą wartość w możliwości skalowania środowiska, przesunięcia części odpowiedzialności za niezawodność na dostawcę, czy łatwego dostępu dla pracowników pracujących zdalnie. Łatwość dostępu powoduje jednak konieczność skrupulatnego zarządzania tożsamością: dokładnego określenia kto, w jakiej sytuacji i w jakim stopniu może korzystać z elementów infrastruktury w chmurze. Każdy z wiodących dostawców rozwiązań IaaS: Google w swoim GCP, Amazon w AWS, czy Microsoft w usłudze Azure, wspomaga ten proces udostępniając narzędzia IAM – Identity and Access Management.

WięcejInwentaryzacja i kontrola zasobów sprzętowych w ICS

07.05.2020

W celu zapewnienia prawidłowej ochrony cybernetycznej dla środowisk OT, konieczne jest uzyskanie odpowiedzi na pytania: co powinniśmy lub chcemy chronić oraz w jaki sposób powinniśmy to robić. Aby zaadresować te zagadnienia, niezbędne jest poznanie elementów komponentów środowiska OT. Dlaczego inwentaryzacja zasobów sprzętowych jest tak ważna dla bezpieczeństwa systemów automatyki przemysłowej Cykl życia systemów OT jest znacznie dłuższy niż systemów IT i może wynosić nawet kilka dekad. Podczas tak długiego okresu w złożonych instalacjach przemysłowych mogą zachodzić zmiany i modernizacje systemów sterowania, które nie były w należyty sposób udokumentowane.

WięcejCzy systemy BMS mogą stanowić wektor ataku na systemy ICS?

09.04.2020

W wielu przedsiębiorstwach, w których funkcjonują zaawansowane systemy przemysłowe wdrażane i użykowane są także systemy budynkowe. Ich bezpieczeństwo często uznawane jest za mniej istotne niż systemów ICS, ponieważ nie realizują one głównego celu firmy. W ostatnich latach systemy BMS (Building Management Systems) zarządzające prawidłowym funkcjonowaniem budynków stały się częstym celem ataków hakerskich. Oznacza to, że atak na system BMS, w przypadku jego połączenia z systemem ICS, może być skuteczną ścieżką ataku na system automatyki przemysłowej przedsiębiorstwa.

WięcejCVE-2020-10551 - eskalacja uprawnień w QQBrowser

07.04.2020

QQBrowser to przeglądarka internetowa wyprodukowana przez firmę Tencent. Jest to jedna z najpopularniejszych przeglądarek w Chinach. Podczas testów zidentyfikowaliśmy podatność umożliwiającą nieuprzywilejowanemu lokalnemu atakującemu na wykonanie kodu z uprawnieniami użytkownika ZARZĄDZANIE NT\SYSTEM. CVEID: CVE-2020-10551 Podatny produkt i jego wersja: QQBrowser (wszystkie wersje poniżej 10.5.3870.400) Typ podatności: CWE-284: Niewłaściwa kontrola dostępu Podsumowanie Wszystkie wersje QQBrowser poniżej 10.5.3870.400 niepoprawnie konfigurują ACL dla pliku TsService.exe. Złośliwy atakujący posiadający możliwość wykonania kodu na podatnym komputerze może nadpisać ten plik i uzyskać dostęp do konta ZARZĄDZANIE NT\SYSTEM (najwyższy poziom uprawnień w systemie Windows).

WięcejBezpieczeństwo: działy OT i IT - razem, czy oddzielnie?

02.04.2020

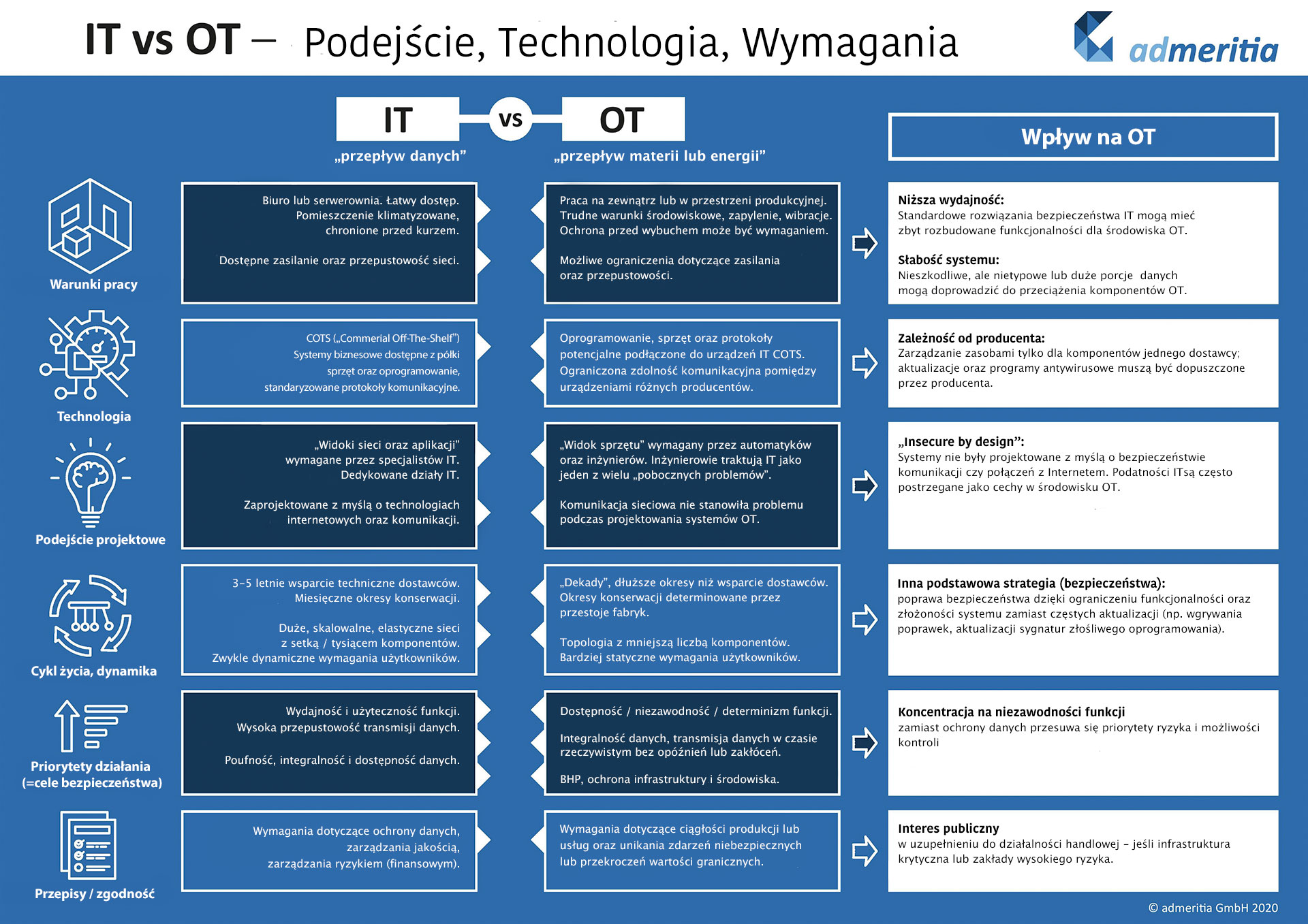

Cyberbezpieczeństwa w fabrykach, organizacjach, przedsiębiorstwach nie można rozpatrywać oddzielnie dla działów IT oraz OT. Historycznie pracownicy działów OT postrzegali warstwę IT jako zło konieczne, niektórzy z nich nawet „chronili w zamkniętych szafach" swoją infrastrukturę przed pracownikami działu IT. Instalacje aktualizacji np. systemów operacyjnych mogły wiązać się z zakłóceniem monitoringu pracy procesu poprzez unieruchomienie np. systemów SCADA. Różnice oraz podobieństwa między systemami IT oraz OT nie dla wszystkich są oczywiste. Kompleksowe zestawienie publikuje Sarah Fluchs w swoim artykule “Why OT has different needs than IT” i prezentuje różnice pomiędzy środowiskiem IT oraz OT z uwzględnieniem różnych perspektyw m.

WięcejPraca zdalna – jak zapewnić bezpieczeństwo

26.03.2020

Cyberbezpieczeństwo pracy zdalnej wymaga wdrożenia odpowiednich procedur oraz rozwiązań technologicznych. Odpowiednie przygotowanie systemów i urządzeń oraz przestrzeganie zasad bezpiecznego świadczenia pracy zdalnej pomoże zminimalizować ryzyko wystąpienia ataku hakerskiego, a tym samym poniesienia przez firmę strat, nie tylko finansowych. Jak zapewnić bezpieczeństwo pracy zdalnej? Przeczytaj poniższy artykuł Pobierz infografikę i przekaż ją pracownikom Bezpieczna praca zdalna – zalecenia dla PRACOWNIKÓW Bezpiecznie korzystaj z zasobów firmy Korzystaj z VPN przy łączeniu się do zasobów firmy.

WięcejZagrożenia dla systemów i urządzeń ICS. Awarie techniczne i siła wyższa

18.03.2020

15 lutego 2018 roku w USA dochodzi do wycieku substancji powodującej efekt cieplarniany, który trwa nieprzerwanie przez 3 tygodnie. W wyniku działania siły wyższej, do atmosfery dostaje się więcej metanu niż uwalniane jest w ciągu roku przez przemysł naftowy i gazowy w Norwegii, czy Francji. Niejasny wypadek doprowadził do jednego z największych wycieków metanu w historii USA. Złoże zlokalizowane jest w południowo-wschodniej części stanu Ohio i należy do XTO Energy z ExxonMobil.

Więcej