BLOG

20 stycznia 2021

MITRE ATT&CK – analiza przeprowadzonych ataków w celu skuteczniejszej ochrony

Aby pokonać wroga należy myśleć jak on – to przesłanka metodologii stojącej za stworzeniem modelu Mitre ATT&CK. Mitre ATT&CK to pierwsza baza wiedzy, która tak szczegółowo prezentuje anatomię ataku oraz wyróżnia taktyki i techniki wykorzystywane przez napastników w rzeczywistych atakach. Dzięki znajomości tych działań możliwe jest stworzenie modelu zachowań napastników oraz określenie indywidualnych cech grup APT (Advanced Persistent Threats), w tym określenie jakich technik używają najczęściej, jakie branże atakują lub jakie podatności najczęściej wykorzystują.

Read moreWiele podatności w Gameloop – zdalne wykonanie kodu, eskalacja uprawnień

17.12.2020

Gameloop to emulator system Android stworzony przez Tencent. Podczas testów, zidentyfikowaliśmy wiele podatności mogących prowadzić do wykonania kodu i eskalacji uprawnień w emulowanym systemie. CVEID: CVE-2020-29008 Podatny produkt i jego wersja: Tencent Gameloop (wszystkie wersje) Typ podatności: CWE-284: Niewłaściwa kontrola dostępu CVEID: CVE-2020-29009 Podatny produkt i jego wersja: Tencent Gameloop (wszystkie wersje wcześniejsze niż 3.21.736.100) Typ podatności: CWE-284: Niewłaściwa kontrola dostępu Podsumowanie Wszystkie wersje emulatora Gameloop wcześniejsze niż 3.21.736.100 pozwalają na zdalne wykonanie kodu w systemie operacyjnym gościa z uprawnieniami roota przez niezabezpieczone połączenie do ADB na porcie 5555.

WięcejCVE-2020-29007 - zdalne wykonanie kodu w Mediawiki Score

02.12.2020

Score to rozszerzenie do Mediawiki generujące notację muzyczną na podstawie dostarczonego przez użytkowników opisu w formacie Lilypond lub ABC. Podczas testów wykryliśmy możliwość zdalnego wykonania kodu poprzez dołączenie do plików Lilypond kodu w języku Scheme. CVEID: CVE-2020-29007 Podatny produkt i jego wersja: Mediawiki Score (wszystkie wersje do 0.3.0 włącznie) Typ podatności: CWE-96: Niewłaściwa neutralizacja dyrektyw w statycznym kodzie (‘Wstrzyknięcie statycznego kodu’) Podsumowanie Wszystkie wersje Score (do wersji 0.3.0 włącznie) pozwalają na wykonanie dowolnego kontrolowanego przez użytkownika kodu w kontekście procesu webservera.

WięcejCzwartki OT

15.10.2020

Bezpieczeństwo systemów automatyki przemysłowej Czwartki OT Czwartki OT to seria wpisów poświęconych różnym zagadnieniom związanym z cyberbezpieczeństwem systemów przemysłowych. Dołącz do nas na LinkedIn, Facebooku lub Twitterze, aby na bieżąco śledzić nowe wpisy w tym zakresie. #25 Sieci energetyczne – nowe wymagania bezpieczeństwa 13 października br. European Network for Cyber Security U.A. (ENCS) i Europejskie Stowarzyszenie Operatorów Systemów Dystrybucyjnych E.DSO ogłosiły wprowadzenie wymagań bezpieczeństwa dla sterowników telemechaniki RTU w automatyce dystrybucyjnej.

WięcejPowłamaniowa analiza incydentów bezpieczeństwa – Model Diamentowy

27.08.2020

Nie wszystkim incydentom bezpieczeństwa można było zapobiec. Tylko w 2019 roku do CSIRT GOV Polska zgłoszone zostało ich blisko 12,5 tys. Przeprowadzone ataki hakerskie mogą mieć negatywne skutki dla funkcjonowania całego przedsiębiorstwa. Często od szybkości i efektywności ich wykrycia oraz poddania analizie całego zdarzenia zależy zakres i skala szkód oraz ich konsekwencje. Do analizy incydentów bezpieczeństwa można wykorzystać Model Diamentowy, który pozwala na określenie w jaki sposób incydent się rozpoczął, jak przebiegał oraz jakie są jego skutki.

WięcejNowy atak ReVoLTE pozwala odkodować szyfrowanie VoLTE w celu szpiegowania rozmów telefonicznych

24.08.2020

Naukowcy z Ruhr University Bochum i New York University Abu Dhabi zaprezentowali nowy atak o nazwie ReVoLTE, który pozwala na przeprowadzanie zdalnych ataków poprzez złamanie szyfrowania używanego w połączeniach głosowych technologii Voice over LTE (VoLTE) i odtworzenie treści rozmów. Atak ReVoLTE jest możliwy, ponieważ większość operatorów telefonii komórkowej często używa tego samego strumienia kluczy szyfrujących dla dwóch następujących po sobie połączeń głosowych VoLTE, które w efekcie są transmitowane poprzez to samo połączenie radiowe między telefonem a stacją bazową 4G LTE.

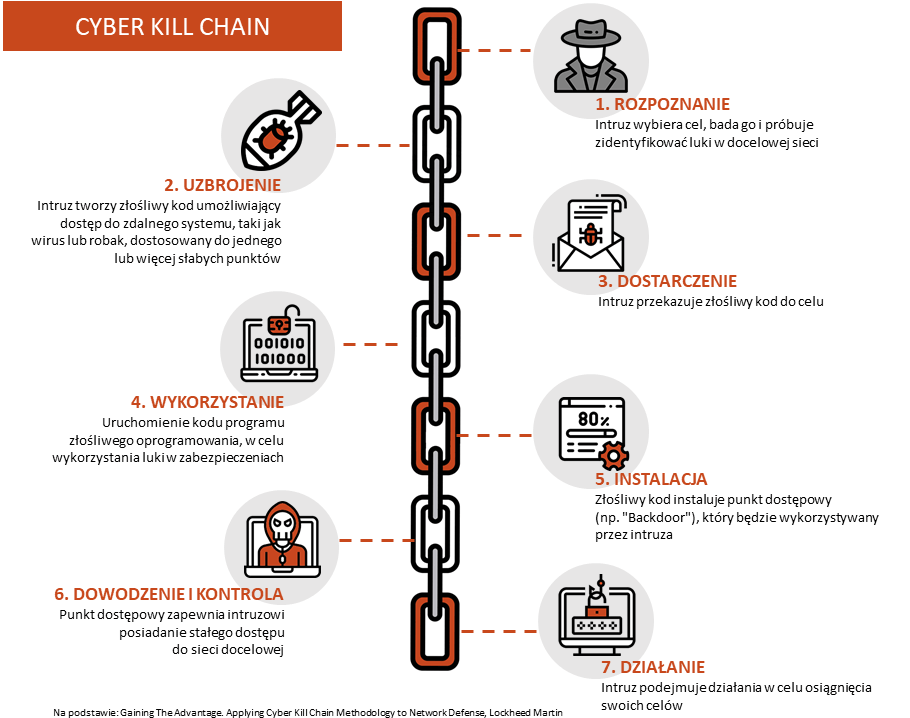

WięcejCyber Kill Chain - co to jest i jak wykorzystać go do powstrzymania zaawansowanych atakó

05.08.2020

Z roku na rok notowana jest coraz większa liczba cyber ataków. Szacuje się, że ich liczba z wykorzystaniem ransomware wzrasta o 350% rocznie¹. Pandemia Covid19 spowodowała również zwiększenie liczby złośliwych maili o 600%². Jednym z podstawowych elementów ochrony przed potencjalnymi atakami, jest zrozumienie anatomii ataku i strategii stosowanych przez cyberprzestępców. Specjaliści z dziedziny cyberbezpieczeństwa stworzyli kilka modeli przedstawiających anatomię ataku. Opisali w nich poszczególne etapy oraz metody i techniki wykorzystywane przez atakujących.

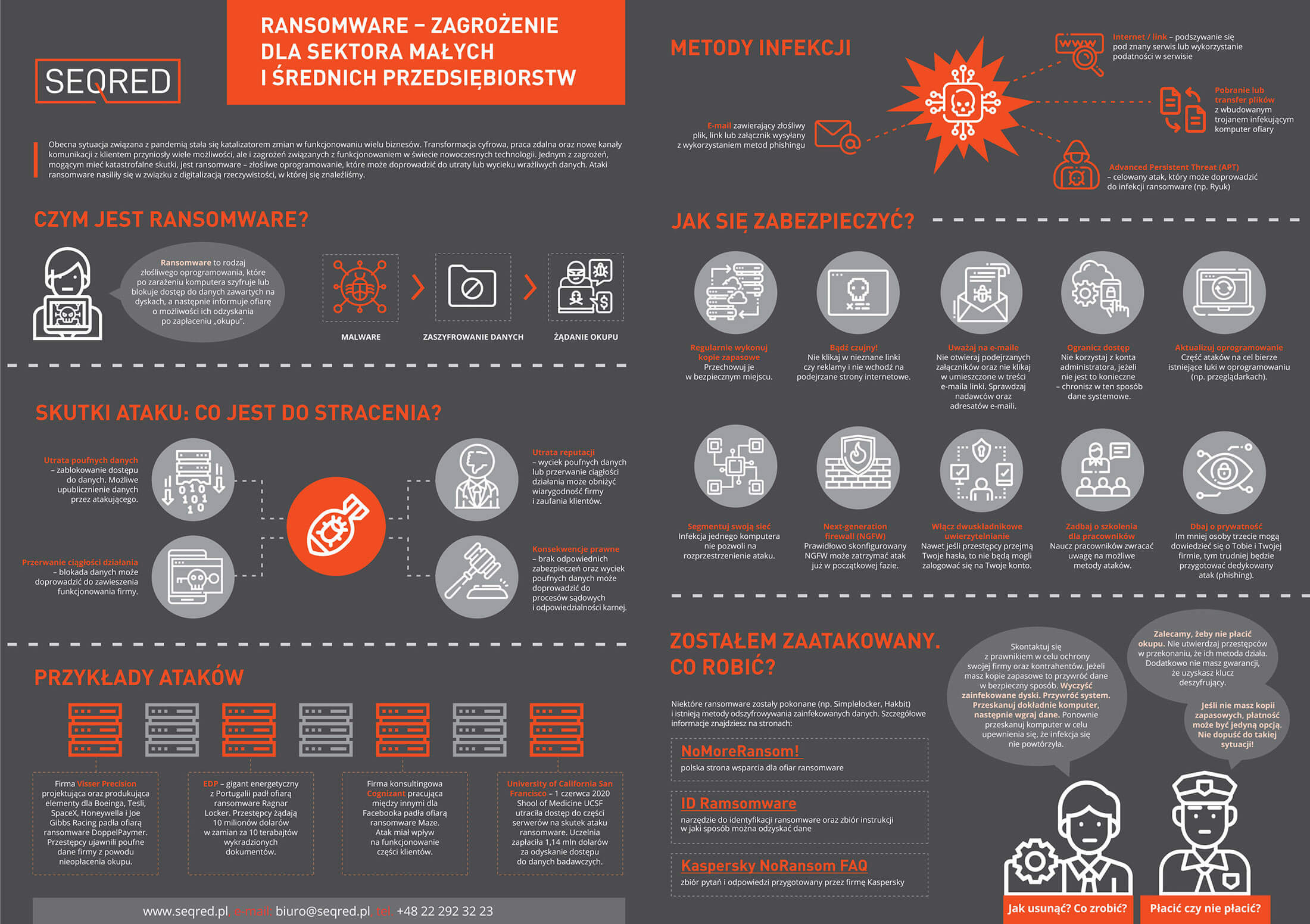

WięcejRansomware – co to jest i jak go usunąć? Jak się zabezpieczyć?

27.07.2020

Siadasz do komputera, pijesz poranną kawę i… na monitorze wyświetla się pstrokate okno informujące Cię, że Twoje dane zostały zaszyfrowane i tylko wpłata kryptowaluty na podany rachunek pozwoli Ci je odzyskać. Wszystkie zdjęcia, filmy, dokumenty – przepadły. Właśnie stałeś się ofiarą ransomware – cyfrowego szantażu. Jak do tego doszło? Czy można odzyskać dane? Z tego artykułu dowiesz się: co to jest ransomware jakie są główne metody ataku jakie zagrożenia niosą poszczególne rodzaje ransomware kto może stać się ofiarą ataku jak się zabezpieczyć przed ransomware jak usunąć ransomware jak odzyskać dane po ataku RaaS: Ransomware-as-a-Service, czyli kup sobie ransomware Przeczytaj artykuł i pobierz infografikę, aby dowiedzieć się czym jest ransomware i jak się przed nim zabezpieczyć.

WięcejZdalny dostęp do systemów ICS – zasady bezpieczeństwa

22.07.2020

Podstawowym sposobem działania w sytuacji wymuszonej przez Covid-19 było umożliwienie pracy zdalnej z systemami sterowania. Nagła i dynamiczna sytuacja utrudniała wybór oraz wdrożenie bezpiecznego rozwiązania. Według raportu Cionet, Deliotte, VMware aż 2/3 firm wprowadziło rozwiązania VPN, natomiast tylko 1/3 firm dodatkowo wprowadziło zmiany w architekturze systemów IT. Daje to podstawy to stwierdzenia, że przy wprowadzeniu rozwiązań do pracy zdalnej mogły nie zostać uwzględnione aspekty związane z cyberbezpieczeństwem. Sytuacja pandemiczna przyniosła właścicielom instalacji przemysłowych wyzwania związane z:

WięcejDo czego służy i jak skonfigurować Google Cloud Directory Sync (GCDS)?

09.06.2020

Do czego służy i jak skonfigurować Google Cloud Directory Sync (GCDS)? Duża część bezpieczeństwa firmy zależy od tego, czy pracownicy przestrzegają odpowiednich procedur. Niestety, wielokrotnie zdarza się, że polityki bezpieczeństwa, pomimo że w założeniu bardzo dobrze zabezpieczają firmowe zasoby, w praktyce są dla pracowników uciążliwe i bardziej zachęcają do ich obchodzenia niż przestrzegania. Stąd żółte karteczki czy zeszyty z hasłami. Można oczywiście próbować zaostrzać konsekwencje i dokładnie weryfikować, jak pracownicy stosują się do wymagań i zaleceń, jednak poza przypadkami, gdy jest to niezbędne praktyka pokazuje, że nie przynosi to spodziewanych efektów.

Więcej