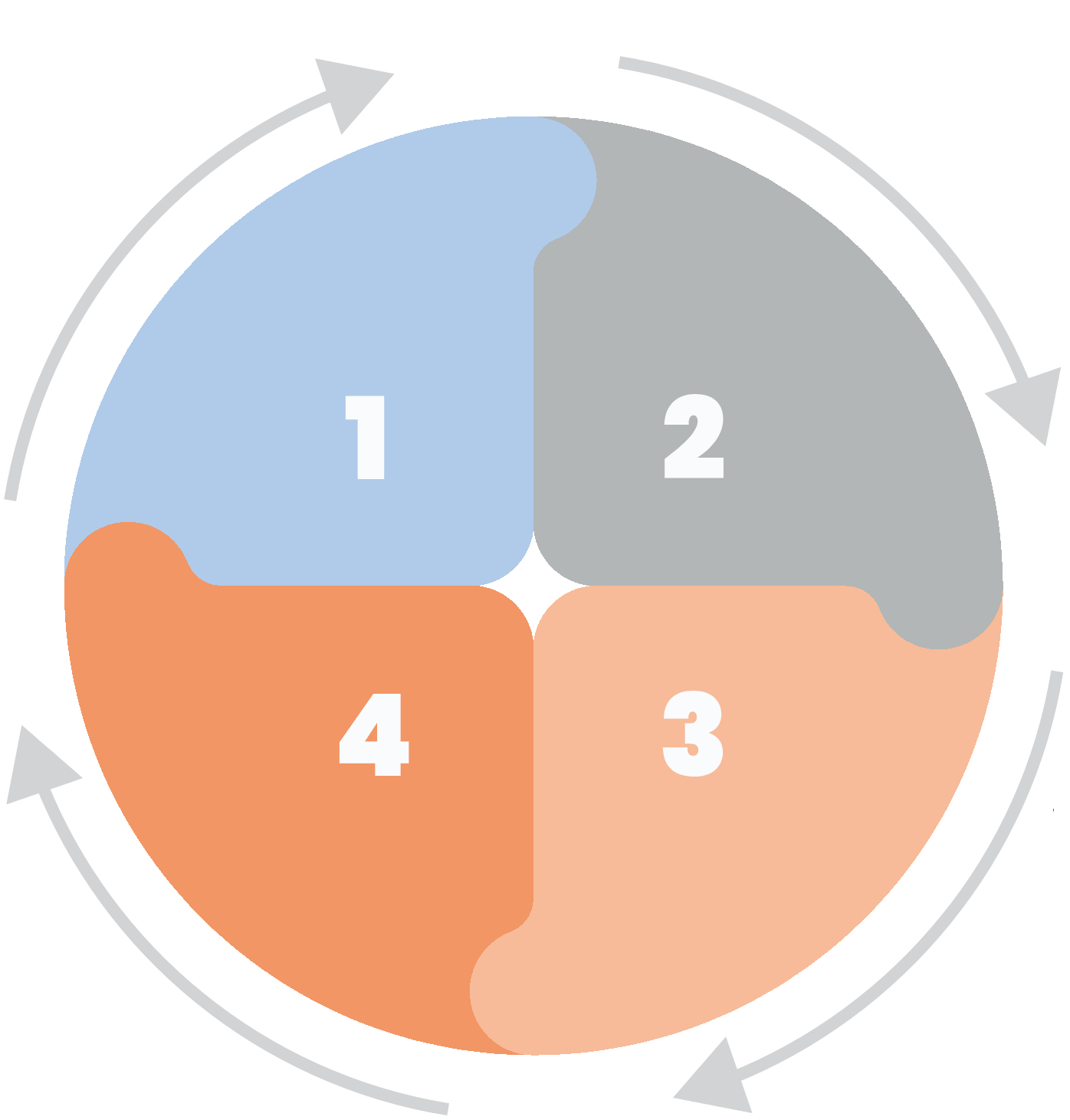

Cztery kroki do bezpieczeństwa

OCENA

DAJ SIĘ OCENIĆ

PROJEKTOWANIE

PROJEKT DLA CIEBIE

UTRZYMANIE

POMOŻEMY CI

WDRAŻANIE

ZROBIMY TO ZA CIEBIE

Partnerzy

Aktualności

MITRE ATT&CK – analiza przeprowadzonych ataków w celu skuteczniejszej ochrony

20.01.2021

Aby pokonać wroga należy myśleć jak on – to przesłanka metodologii stojącej za stworzeniem modelu Mitre ATT&CK. Mitre ATT&CK to pierwsza baza wiedzy, która tak szczegółowo prezentuje anatomię ataku oraz wyróżnia taktyki i techniki wykorzystywane przez napastników w rzeczywistych atakach. Dzięki znajomości tych działań możliwe jest stworzenie modelu zachowań napastników oraz określenie indywidualnych cech grup APT (Advanced Persistent Threats), w tym określenie jakich technik używają najczęściej, jakie branże atakują lub jakie podatności najczęściej wykorzystują.

WięcejWiele podatności w Gameloop – zdalne wykonanie kodu, eskalacja uprawnień

17.12.2020

Gameloop to emulator system Android stworzony przez Tencent. Podczas testów, zidentyfikowaliśmy wiele podatności mogących prowadzić do wykonania kodu i eskalacji uprawnień w emulowanym systemie. CVEID: CVE-2020-29008 Podatny produkt i jego wersja: Tencent Gameloop (wszystkie wersje) Typ podatności: CWE-284: Niewłaściwa kontrola dostępu CVEID: CVE-2020-29009 Podatny produkt i jego wersja: Tencent Gameloop (wszystkie wersje wcześniejsze niż 3.21.736.100) Typ podatności: CWE-284: Niewłaściwa kontrola dostępu Podsumowanie Wszystkie wersje emulatora Gameloop wcześniejsze niż 3.21.736.100 pozwalają na zdalne wykonanie kodu w systemie operacyjnym gościa z uprawnieniami roota przez niezabezpieczone połączenie do ADB na porcie 5555.

WięcejCVE-2020-29007 - zdalne wykonanie kodu w Mediawiki Score

02.12.2020

Score to rozszerzenie do Mediawiki generujące notację muzyczną na podstawie dostarczonego przez użytkowników opisu w formacie Lilypond lub ABC. Podczas testów wykryliśmy możliwość zdalnego wykonania kodu poprzez dołączenie do plików Lilypond kodu w języku Scheme. CVEID: CVE-2020-29007 Podatny produkt i jego wersja: Mediawiki Score (wszystkie wersje do 0.3.0 włącznie) Typ podatności: CWE-96: Niewłaściwa neutralizacja dyrektyw w statycznym kodzie (‘Wstrzyknięcie statycznego kodu’) Podsumowanie Wszystkie wersje Score (do wersji 0.3.0 włącznie) pozwalają na wykonanie dowolnego kontrolowanego przez użytkownika kodu w kontekście procesu webservera.

WięcejCzwartki OT

15.10.2020

Bezpieczeństwo systemów automatyki przemysłowej Czwartki OT Czwartki OT to seria wpisów poświęconych różnym zagadnieniom związanym z cyberbezpieczeństwem systemów przemysłowych. Dołącz do nas na LinkedIn, Facebooku lub Twitterze, aby na bieżąco śledzić nowe wpisy w tym zakresie. #25 Sieci energetyczne – nowe wymagania bezpieczeństwa 13 października br. European Network for Cyber Security U.A. (ENCS) i Europejskie Stowarzyszenie Operatorów Systemów Dystrybucyjnych E.DSO ogłosiły wprowadzenie wymagań bezpieczeństwa dla sterowników telemechaniki RTU w automatyce dystrybucyjnej.

Więcej systemy zarządzania incydentami bezpieczeństwa

systemy zarządzania incydentami bezpieczeństwa

tworzenie bezpiecznego środowiska IT i OT

tworzenie bezpiecznego środowiska IT i OT

monitorowanie ruchu i identyfikacja luk bezpieczeństwa w środowiskach OT

monitorowanie ruchu i identyfikacja luk bezpieczeństwa w środowiskach OT

systemy zarządzania incydentami bezpieczeństwa

systemy zarządzania incydentami bezpieczeństwa

symulowane ataki DDoS i ochrona przed ich skutkami

symulowane ataki DDoS i ochrona przed ich skutkami

systemy zarządzania incydentami bezpieczeństwa

systemy zarządzania incydentami bezpieczeństwa